ویروس ها و بدافزارها

ویروس ها و بدافزارها

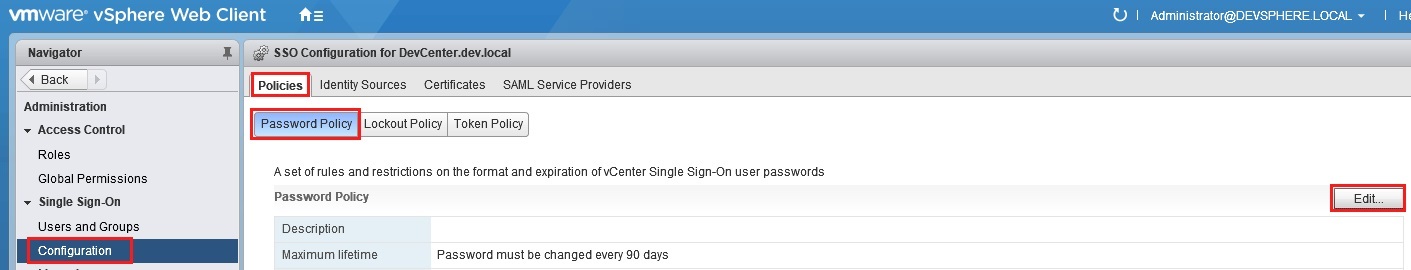

| توصیف |

نام |

| خود را به یک برنامه متصل کرده و کپی های از خود را به برنامه های دیگر منتقل می کند. |

Virus |

| برنامه ای که کپی های خود را به کامپیوتر های دیگر منتقل می کند. |

Worm |

| وقتی فعال می شود که پیشامد خاصی روی دهد. |

Logic bomb |

| برنامه ای که شامل قابلیت های اضافی غیر منتظره است. |

Trojan horse |

| دستکاری یک برنامه به طوری که دست یابی غیر مجاز به عملیاتی را امکان پذیر نماید. |

Backdoor(trapdoor) |

| کد مختص به یک آسیب پذیری منفرد یا مجموعه ای از آسیب پذیری ها. |

Exploits |

|

برنامه ای که اقلام جدیدی را روی ماشین مورد تهاجم نصب می کند. یک downloader معمولا با یک برنامه ی الکترونیک ارسال می شود.

|

Downloaders |

| ابزارهای یک نفوذگر بداندیش که از آنها برای ورود به ماشین های جدید از راه دور استفاده میکند. |

Auto-rooter |

| مجموعه ای از ابزارها برای تولید ویروس های جدید به صورت خودکار. |

Kit (virus generator) |

| برای ارسال حجم زیادی از هرزنامه های الکترونیک به کار می رود. |

Spammer programs |

| برای حمله به شبکه های کامپیوتری از طریق ایجاد حجم بالایی از ترافیک به کار می رود تا یک حمله ی انکار سرویس (dos) را سازمان دهد. |

Flooders |

| حرکات صفحه کلید در یک کامپیوتر مورد حمله را می یابد. |

Keyloggers |

|

مجموعه ای از ابزارهای نفوذگری که پس از این که نفوذگر به سیستم راه یافت از آن ها برای دسترسی به root-level استفاده می کند.

|

Rootkit |

| برنامه ای که روی یک سیستم آلوده شده فعال می شود تا حملات بر روی ماشین های دیگر را سازمان دهد. |

Zombie |

ویروس کامپیوتری چیست؟

ویروس کامپیوتر برنامهای است که میتواند نسخههای اجرایی خود را در برنامههای دیگر قرار دهد. هر برنامه آلوده میتواند به نوبه خود نسخههای دیگری از ویروس را در برنامههای دیگر قرار دهد. برنامهای را برنامه ویروس می نامیم که همه ویژگیهای زیر را داراباشد:

1) تغییر نرم افزارهایی که به برنامه ویروس متعلق نیستند با چسباندن قسمتهایی از این برنامه به برنامههای دیگر

2) قابلیت انجام تغییر در بعضی از برنامهها.

3) قابلیت تشخیص این نکته که برنامه قبلاً دچار تغییر شده است یا خیر.

4) قابلیت جلوگیری از تغییر بیشتر یک برنامه در صورت تغییراتی در آن بواسطه ی ویروس .

5) نرم افزارهای تغییر یافته ویژگیهای 1 الی 4 را دارا هستند . اگر برنامهای فاقد یک یا چند ویژگی از ویژگیهای فوق باشد، نمی توان به طور قاطع آنرا ویروس نامید .

آشنایی با انواع مختلف برنامههای مخرب :

E-mail virus –

ویروسهایی که از طریق E-mail وارد سیستم میشوند معمولاً به صورت مخفیانه درون یک فایل ضمیمه شده قرار دارند که با گشودن یک صفحه ی HTML یا یک فایل قابل اجرای برنامهای (یک فایل کد شده قابل اجرا) و یا یک word document می توانند فعال شوند.

Marco virus –

این نوع ویروسها معمولاً به شکل ماکرو در فایلهایی قرار می گیرند که حاوی صفحات متنی (word document) نظیر فایلهای برنامههای Ms office ( همچون Microsoft word و Excel )هستند .

توضیح ماکرو: نرم افزار هایی مانند Microsoft word و Excel این امکان را برای کاربر بوجود می آورند که در صفحه متن خود ماکرویی ایجاد نماید،این ماکرو حاوی یکسری دستور العملها، عملیات و یا keystroke ها است که تماماً توسط خود کاربر تعیین میگردند.

ماکرو ویروسها معمولاً طوری تنظیم شدهاند که به راحتی خود را در همه صفحات متنی ساخته شده با همان نرم افزار (Excel , ms word) جای میدهند.

این برنامه حداقل به اندازه خود اسب تروآی اصلی قدمت دارد . عملکرد این برنامهها ساده و در عین حال خطرناک است.

در حالیکه کاربر متوجه نیست و با تصاویر گرافیکی زیبا و شاید همراه با موسیقی محسور شده ، برنامه عملیات مخرب خود را آغاز می کند.

برای مثال به خیال خودتان بازی جدید و مهیجی را از اینترنت Download کردهاید ولی وقتی آنرا اجرا میکنید متوجه خواهید شد که تمامی فایلهای روی هارد دیسک پاک شده و یا به طور کلی فرمت گردیده است.

برنامه کرم برنامهای است که با کپی کردن خود تولید مثل میکند. تفاوت اساسی میان کرم و ویروس این است که کرمها برای تولید مثل نیاز به برنامة میزبان ندارند. کرمها بدون استفاده از یک برنامة حامل به تمامی سطوح سیستم کامپیوتری «خزیده» و نفوذ میکنند.

- ویروسهای بوت سکتور و پارتیشن

Boot sector قسمتی از دیسک سخت و فلاپی دیسک است که هنگام راه اندازی سیستم از روی آن به وسیله کامپیوتر خوانده میشود. Boot Sector یا دیسک سیستم ، شامل کدی است که برای بار کردن فایلهای سیستم ضروری است. این دیسکها داده هایی در خود دارند و همچنین حاوی کدی هستند که برای نمایش پیغام راه اندازی شدن کامپیوتر بوسیلهی آن لازم است .

سکتور پارتیشن اولین بخش یک دیسک سخت است که پس از راهاندازی سیستم خوانده میشود. این سکتور راجع به دیسک اطلاعاتی نظیر تعداد سکتورها در هر پارتیشن و نیز موقعیت همه ی پارتیشنها را در خود دارد.

سکتور پارتیشن، رکورد اصلی راهاندازی یا Master Boot Record -MBR نیز نامیده میشود.

بسیاری ازکامپیوترها به گونه ای پیکربندی شدهاند که ابتدا از روی درایو: A راهاندازی میشوند. (این قسمت در بخش Setup سیستم قابل تغییر و دسترسی است) اگر بوت سکتور یک فلاپی دیسک آلوده باشد، و شما سیستم را از روی آن راهاندازی کنید، ویروس نیز اجرا شده و دیسک سخت را آلوده میکند.

اگر دیسکی حاوی فایلهای سیستمی هم نبوده باشد ولی به یک ویروس بوت سکتوری آلوده باشد وقتی اشتباهاً دیسکت را درون فلاپی درایو قرار دهید و کامپیوتر را دوباره راهاندازی کنید پیغام زیر مشاهده میشود. ولی به هر حال ویروس بوت سکتوری پیش از این اجرا شده و ممکن است کامپیوتر شما را نیز آلوده کرده باشد.

Non-system disk or disk error

Replace and press any key when ready

کامپیوترهای بر پایه Intel در برابر ویروسهای Boot Sector و Partition Table آسیب پذیر هستند.

تا قبل از اینکه سیستم بالا بیاید و بتواند اجرا شود صرفنظر از نوع سیستم عامل می تواند هر کامپیوتری را آلوده سازد.

HOAX – (گول زنکها)

این نوع ویروسها در قالب پیغامهای فریب آمیزی ، کاربران اینترنت را گول زده و به کام خود میکشد. این نوع ویروسها معمولاً به همراه یک نامه ضمیمه شده از طریق پست الکترونیک وارد سیستم میشوند. متن نامه مسلماً متن مشخصی نیست و تا حدودی به روحیات شخصی نویسنده ویروس بستگی دارد، پیغامها می توانند مضمونی تحدید آمیز یا محبت آمیز داشته باشند و یا در قالب هشداری ، مبنی بر شیوع یک ویروس جدید ئر اینترنت ، یا درخواستی در قبال یک مبلغ قابل توجه و یا هر موضوع وسوسه انگیز دیگر باشد . لازم به ذکر است که همه این نامهها اصل نمیباشند یعنی ممکن است بسیاری از آنها پیغام شخص سازنده ویروس نباشند بلکه شاید پیغام ویرایش شده یا تغییر یافته از یک کاربر معمولی و یا شخص دیگری باشد که قبلا این نامهها را دریافت کرده و بدینوسیله ویروس را با پیغامی کاملاً جدید مجدداً ارسال میکند.

نحوه تغییر پیغام و ارسال مجدد آن بسیار ساده بوده ، همین امر باعث گسترش سریع Hoaxها شده، با یک دستور Forward میتوان ویروس و متن تغییر داده شده را برای شخص دیگری ارسال کرد. اما خود ویروس چه شکلی دارد؟ ویروسی که در پشت این پیغامهای فریب آمیز مخفی شده میتواند به صورت یک بمب منطقی ، یک اسب تروا و یا یکی از فایلهای سیستمی ویندوز باشد. شیوهای که ویروس Magistre-A از آن استفاده کرده و خود را منتشر میکند.

SULFNBK – یک ویروس، یک شوخی و یا هردو ؟!

سایت خبری سافس چندی پیش خبری مبنی بر شناخته شدن یک ویروس جدید منتشر کرد، ویروسی با مشخصه SULFNBK (SULFNBK.EXE)که ممکن است نام آن اغلب برای شما آشنا باشد .

SULFNBK.EXE نام فایلی در سیستم عامل ویندوز 98می باشد که وظیفه بازیابی اسامی طولانی فایلها را به عهده دارد و در سیستم عامل ویندوز 98 فایلی سودمند می باشد .

اینجاست که می توان به مفهوم واقی HOAX ها پی برد ، فایل SULFNBK.EXE که معمولا از طریق پست الکترونیکی به همراه یک نامه ی فریب آمیز و شاید تهدید آمیز به زبان پروتکلی وارد سیستمها می شود دقیقا در جایی ساکن می شود که فایل سالم SULFNBK.EXEدر آنجاست به بیان بهتر اینکه جایگزین آن فایل سالم می شود. فایل SULFNBK.EXE آلوده در شاخه Command ویندوز 98 ساکن شده و چون به همان شکل و سایز میباشد به همین منظور کاربر متوجه حضور یک ویروس جدید در سیستم خود نخواهد شد ، اینجاست که فریب خورده، ویروس خطرناک Magistre-A که در هسته این فایل وجود دارد در اول ماه ژوین فعال شده و سازنده خود را به مقصودش میرساند. نسخهای دیگر از این ویروس را میتوان یافت که در 25 ماه می فعال می شود. تفاوتی که این ویروس نسخه قبلی خود دارد آنست که روی فایل SULFNBK.EXE آلوده در درایو C ساکن میشود. لازم به ذکر است این ویروس در سیستم عامل ویندوز 98فعال شده و حوزه فعالیتش در درایو C میباشد.

تشخیص اینکه فایل SULFNBK.EXE واقعاً آلوده است یا خیر دشوار می باشد . البته شاید بعد از ماه ژوئن 2002 از طریق ویروس یابهای جدید مانند Norton Mcafee بتوان آنها را تشخیص داد ، اما در صورت در سترس نبودن ویروس یابهای مذکور ، حداقل می توان SULFNBK.EXE را چه آلوده و چه غیر آلوده پاک کرد ، البته از آنجایی که فایل SULFNBK.EXE یک فایل سیستمی ویندوز به شمار میرود ممکن است پاک کردن آن به سیستم عامل لطمه وارد کند، از اینرو بد نیست قبل از پاک کردن، نسخهای از آن را بر روی یک فلاپی کپی کرده و نگه داریم. حقیقت آنست که کمتر کسی ریسک می کند و این قبیل فایلها را اجرا می کند .

پیغامی که ضمیمه این فایل ارسال میشود نیز در چندین نسخه وجود دارد. همانطور که قبلا ذکر شد نسخه ی اصل پیغام به زبان پرتغالی است اما ترجمه ی انگلیسی و اسپانیولی آن میز یافت شده است .

به هرحال هر ویروس چه از نوع HOAX باشد و چه از انواع دیگر، مدتی چه طولانی و چه کوتاه روی بورس است و معمولاً لطمههای جبران ناپذیر خود را در همان بدو تولد به جای گذاشته و بعد از مدتی مهار میشود . نکته ی قابل توجه اینست که با داشتن خداقل آشنایی از این ویروسها در همان شروع کار به راحتی میتوان با نسخههای جدیدتر آن ویروس و یا ویروسهای مشابه مبارزه کرد.

تروجان چیست ؟ چگونه کار می کند ؟

یک تروجان یک برنامه کامپیوتری می باشد که جاسوس کامپیوتری نیز نامیده میشود . یک تروجان وقتی در کامپیوتری اجرا می شود در آن کامپیوتر ماندگار می شود ﴿ مانند ویروسها که در کامپیوتر می مانند ﴾ . با نصب فایروال و آنتی ویروسها می توانیم جلوی ورود بعضی از آنها را به سیستم خود بگیریم . البته همه تروجانها را آنتی ویروسها نمیتوانند تشخیص دهند .

تروجانها اطلاعاتی از کامپیوتر را ﴿ کامپیوتری که فایل سرور در آن اجرا شده ﴾ به شخصی که ﴿ هکرها ﴾ آن تروجان را به کامپوتر قربانی فرستاده , می فرستد . این اطلاعات میتواند پسوردهای کامپیوتر مانند پسورد Admin و یا پسوردهای اینترنتی مانند Yahoo Password و Internet Connection Password و یا آدرس IP باشد.

این اطلاعات می توانند در قالب یک ایمیل ﴿ E-Mail ﴾ به شخص هکر فرستاده شوند .

بعضی از تروجان ها توانایی سرویس دهی برای هکرها را نیز دارند ; یعنی اگر تروجانی در کامپیوتری اجرا شود فرستنده آن تروجان میتواند کامپیوتر قربانی را با استفاده از کامپیوتر خود و از راه دور کنترل کند و عملیاتی بر روی کامپیوتر ﴿ مانند : حذف فایل , مشاهده درایوها , فرمت کردن درایوها و … ﴾ انجام دهد . البته باید سرور ﴿ فایل اجرا شده در کامپیوتر قربانی ﴾ این سرویس دهی ها را دارا باشد .

CELLSAVER – یک اسب تروا

a.k.a CellSaver- Celcom Screen Saver نیر ویروسی از نوع HOAX میباشد و علیرغم مدت زیادی که از اولین انتشار آن می گذرد کاربران زیادی را دچار مشکل ساخته است . این ویروس برای کاربران اینترنت ارسال شده است . نسخه نخست آن در سال 1998 و نسخه جدیدتر آن کمی بعد در آوریل 1999 به همراه یک پیغام دروغین منتشر شد.

هرگاه نامهای با عنوان CELLSAVER.EXE به همراه فایلی با همین نام دریافت کردید سریعا آنرا پاک کرده و از Forward کردن برای شخصی دیگر بپرهیزبد ،اینکار هیچ گونه لذتی نداشته ، فقط به انتشار و بقای بیشتر آن کمک می کند .

این فایل یک اسب تروا کامل میباشد ، یک فایل Screen Saver زیبا برای ویندوز که به محض اجرا شدن هر کسی را مجذوب و مسحور میگرداند.

احتیاط کنید! CELLSAVER.EXE به محض اجرا شدن ، یک گوشی تلفن بیسیم Nokia را بصورت یک Screen Saver بر روی صفحه نمایش نشان می دهد . در صفحه نمایش این گوشی، می توان زمان و پیغامهارا دید. بعد از یکبار اجرا شدن، ویروس فعال شده و شما خیلی زود متوجه خواهید شد که سیستم بسیار کند عمل کرده ، قادر به بوت شدن نخواهد بود و اطلاعات رود هارد دیسک نیز پاکسازی میشوند .در نتیجه مجبور به نصب مجددکلیه برنامهها خواهید بود.

در آخر باز هم یادآور میشویم که هرگز نامه های دریافتی که کمی ناشناخته و مشکوک به نظر میرسند را باز نکنید.

- ویروسهای چند جزئی Multipartite virus

بعضی از ویروسها، ترکیبی از تکنیکها را برای انتشار استفاده کرده ، فایلهای اجرائی، بوت سکتور و پارتیشن را آلوده می سازند. اینگونه ویروسها معمولاً تحت windows 98یا Win.Nt انتشار نمییابند.

چگونه ویروسها گسترش مییابند؟

زمانی که یک کد برنامة آلوده به ویروس را اجرا میکنید، کد ویروس هم پس از اجرا به همراه کد برنامه اصلی ، در وهله اول تلاش میکند برنامههای دیگر را آلوده کند. این برنامه ممکن است روی همان کامپیوتر میزان یا برنامهای بر روی کامپیوتر دیگر واقع در یک شبکه باشد. حال برنامه تازه آلوده شده نیز پس از اجرا دقیقاً عملیات مشابه قبل را به اجرا درمیاورد. هنگامیکه بصورت اشتراکی یک کپی از فایل آلوده را در دسترس کاربران دیگر کامپیوترها قرار می دهید ، با اجرای فایل کامپیوترهای دیگر نیز آلوده خواهند شد. همچنین طبیعی است با اجرای هرچه بیشتر فایلهای آلوده فایلهای بیشتری آلوده خواهند شد.

اگر کامپیوتری آلوده به یک ویروس بوت سکتور باشد، ویروس تلاش میکند در فضاهای سیستمی فلاپی دیسکها و هارد دیسک از خود کپی هایی بجا بگذارد . سپس فلاپی آلوده میتواند کامپیوترهایی را که از رویآن بوت میشوند و نیز یک نسخه از ویروسی که قبلاً روی فضای بوت یک هارد دیسک نوشته شده نیز میتواند فلاپیهای جدید دیگری را نیز آلوده نماید.

به ویروسهایی که هم قادر به آلوده کردن فایلها و هم آلوده نمودن فضاهای بوت میباشند اصطلاحاً ویروسهای چند جزئی (multipartite) می گویند.

فایلهایی که به توزیع ویروسها کمک میکنند حاوی یک نوع عامل بالقوه میباشند که می توانند هر نوع کد اجرائی را آلوده کنند. برای مثال بعضی ویروسها کدهای را آلوده میکنند که در بوت سکتور فلاپی دیسکها و فضای سیستمی هارد دیسکها وجود دارند.

نوع دیگر این ویروس ها که به ویروسهای ماکرو شناخته می شوند ، میتوانند عملیات پردازش کلمهای (word processing) یا صفحههای حاوی متن را که از این ماکروها استفاده میکنند ، آلوده می کنند. این امر برای صفحههایی با فرمت HTMl نیز صادق است.

از آنجائیکه یک کد ویروس باید حتماً قابل اجرا شدن باشد تا اثری از خود به جای بگذارد از اینرو فایلهایی که کامپیوتر به عنوان دادههای خالص و تمیز با آنها سرو کار دارد امن هستند.

فایلهای گرافیکی و صدا مانند فایلهایی با پسوند gif . ، jpg ، mp3، wav،…هستند .

برای مثال زمانی که یک فایل با فرمت picture را تماشا میکنید کامپیوتر شما آلوده نخواهد شد.

یک کد ویروس مجبور است که در قالب یک فرم خاص مانند یک فایل برنامهای .exe یا یک فایل متنی doc که کامپیوتر واقعاً آن را اجرا میکند ، قرار گیرد .

عملیات مخفیانه ویروس در کامپیوتر

همانطور که میدانید ویروسها برنامههای نرم افزاری هستند .آنها میتوانند مشابه برنامههایی باشند که به صورت عمومی در یک کامپیوتر اجرا می گردند .

اثر واقعی یک ویروس بستگی به نویسنده آن دارد. بعضی از ویروسها با هدف خاص ضربه زدن به فایلها طراحی می شوند و یا اینکه در عملیات مختلف کامپیوتر دخالت کرده و ایجاد مشکل میکنند.

ویروسها براحتی بدون آنکه متوجه شوید خود را تکثیر کرده ، گسترش مییابند ، در حین گسترش یافتن به فایلها صدمه رسانده و یا ممکن است باعث مشکلات دیگری شوند.

نکته: ویروسها قادر نیستند به سخت افزار کامپیوتر صدمه ای وارد کنند . مثلاً نمی توانند باعث ذوب شدن CPU ، سوختن هارد دیسک و یا انفجار مانیتور و غیره شوند .

ویروسها و E-mail

شما صرفا با خواندن یک متن سادة e-mail یا استفاده از netpost ، ویروسی دریافت نخواهید کرد. بلکه باید مراقب پیغامهای رمز دار حاوی کدهای اجرائی و یا پیغامهایی بود که حاوی فایل اجرائی ضمیمه شده (یک فایل برنامهای کد شده و یا یک word document که حاوی ماکروهایی باشد) می باشند. از این رو برای به کار افتادن یک ویروس یا یک برنامه اسب تروا ، کامپیوتر مجبور به اجرای کدهایی است میتوانند یک برنامه ضمیمه شده به e-mail ، یک word document دانلود شده از اینترنت و یا حتی مواردی از روی یک فلاپی دیسک باشند.

نکاتی جهت جلوگیری از آلوده شدن سیستم

اول از هرچیزی به خاطر داشته باشید اگر برنامه ای درست کار نکند یا کلا کامپیوتر در بعضی از عملیات سریع نباشد بدان معنا نیست که به ویروس آلوده شده است .

اگر از یک نرم افزار آنتی ویروس شناخته شده و جدید استفاده نمیکنید در قدم اول ابتدا این نرم افزار را به همراه کلیه امکاناتش بر روی سیستم نصب کرده و سعی کنید آنرا به روز نگه دارید.

اگر فکر میکنید سیستمتان آلوده است سعی کنید قبل از انجام هر کاری از برنامه آنتی ویروس خود استفاده کنید.( البته اگر قبل از استفاده از آن، آنرا بروز کرده باشید بهتر است). سعی کنید بیشتر نرم افزارهای آنتی ویروس را محک زده و مطمئن ترین آنها را برگزینید.

البته بعضی وقتها اگر از نرم افزارهای آنتی ویروس قدیمی هم استفاده کنید، بد نیست. زیرا تجربه ثابت کرده که ویروس یابهای قدیمی بهتر می توانند ویروسهایی را که برای مدتی فعال بوده و به مرور زمان بدست فراموشی سپرده شده اند را شناسایی و پاکسازی کنند .

ولی اگر جزء افرادی هستید که به صورت مداوم با اینترنت سروکار دارید حتماً به یک آنتی ویروس جدید و به روز شده نیاز خواهید داشت .

برای درک بهتر و داشتن آمادگی در هر لحظه برای مقابله با نفوذ ویروسها به نکات ساده ی زیر توجه کنید :

1- همانطور که در بالا ذکر شد از یک کمپانی مشهور و شناخته شده بر روی سیستم تان یک نرم افزار آنتی ویروس نصب کرده و سعی کنید همیشه آنرا به روز نگه دارید.

2- همیشه احتمال ورود ویروسهای جدید به سیستم وجود دارد . پس یک برنامه آنتی ویروس که چند ماه به روز نشده نمیتواند در مقابل جریان ویروسها مقابله کند.

3-توصیه می شود برای آنکه سیستم امنیتی کامپیوتر از نظم و سازماندهی برخوردار باشد برنامه a.v (آنتی ویروس) خود را سازماندهی نمائید ، مثلاً قسمت configuration نرم افزار a.v. خود را طوری تنظیم کنید که به صورت اتوماتیک هر دفعه که سیستم بوت میشود آن را چک نماید، این امر باعث میشود سیستم شما در هر لحظه در مقابل ورود ویروس و یا هنگام اجرای یک فایل اجرائی ایمن شود.

4- برنامههای آنتی ویروس در یافتن برنامههای اسب تروآ خیلی خوب عمل نمیکنند از این رو در باز کردن فایلهای باینری و فایلهای برنامههای excel و Word که از منابع ناشناخته و احیاناً مشکوک میباشند محتاط عمل کنید.

5-اگر برای ایمیل و یا اخبار اینترنتی بر روی سیستم خود نرم افزار کمکی خاصی دارید که قادر است به صورت اتوماتیک صفحات Java script و word macro ها و یا هر گونه کد اجرائی موجود و یا ضمیمه شده به یک پیغام را اجرا نماید توصیه میشود این گزینه را غیر فعال (disable) نمائید.

6-از باز کردن فایلهایی که از طریق چت برایتان فرستاده می شوند ، پرهیز کنید.

7- اگر احیاناً بر روی هارد دیسک خوداطلاعات مهمی دارید حتماً از همه آنها نسخه پشتیبان تهیه کنید تا اگر اطلاعات شما آلوده شده اند یا از بین رفتند بتوانید جایگزین کنید.

نکاتی برای جلوگیری از ورود کرمها به سیستم :

از آنجائیکه این نوع برنامهها (worms) امروزه گسترش بیشتری یافته و باید بیشتر از سایر برنامههای مخرب از آنها دوری کنیم، از این رو به این نوع برنامه های مخرب بیشتر میپردازیم.

کرمها برنامههای کوچکی هستند که با رفتاری بسیار موذیانه به درون سیستم رسوخ کرده، بدون واسطه خود را تکثیر کرده و خیلی زود سراسر سیستم را فرا میگیرند. در زیر نکاتی برای جلوگیری از ورود کرمها آورده شده است.

1) بیشتر کرمهایی که از طریق E-mail گسترش پیدا میکنند از طریق نرم افزارهای microsoft outlook و یا out look express وارد سیستم میشوند. اگر شما از این نرم افزار استفاده میکنید پیشنهاد می شود همیشه آخرین نسخه security patch این نرم افزار را از سایت microsoft دریافت و به روز کنید.

همچنین بهتر است علاوه بر به روز کردن این قسمت از نرم افزار outlook سعی کنید سایر نرم افزارها و حتی سیستم عامل خود را نیز در صورت امکان همیشه به روز نگه دارید، و یا حداقل بعضی از تکههای آنها را که به صورت بروز درآمده قابل دسترسی است.

اگر از روی اینترنت بروز میکنید و یا از cd ها و بستههای نرم افزاری آماده در بازار ،از اصل بودن آنها اطمینان حاصل کنید.

2) تا جای ممکن در مورد e-mail attachment ها محتاط باشید. چه در دریافت e-mail و چه در ارسال آنها.

3) همیشه ویندوز خود را در حالت show file extensions قرار دهید.

این گزینه در منوی Tools/folder option/view با عنوان “Hide file extensions for known file Types” قرار داردکه به صورت پیش فرض این گزینه تیک خورده است، تیک آنرا بردارید.

4) فایلهای attach شده با پسوندهای SHS و VBS و یا PIF را هرگز باز نکنید. این نوع فایلها در اکثر موارد نرمال نیستند و ممکن است حامل یک ویروس و یا کرم باشند.

5) هرگز ضمائم دو پسوندی را باز نکنید.

email attachment هایی با پسوندهایی مانند Neme.BMP.EXE و یا Name.TxT.VBS و …

6) پوشههای موجود بر روی سیستم خود رابجز در مواقع ضروری با دیگر کاربران به اشتراک نگذارید . اگر مجبور به این کار هستید، اطمینان حاصل کنید که کل درایو و یا شاخه ویندوز خود را به اشتراک نگذاشته اید.

7) زمانی که از کامپیوتر استفاده نمیکنید کابل شبکه و یا مودم را جدا کرده و یا آنها را خاموش کنید.

8) اگر از دوستی که به نظر می رسد ناشناس است ایمیلی دریافت کردید قبل از باز کردن ضمائم آن حتماً متن را چند بار خوانده و زمانی که مطمئن شدید از طرف یک دوست است ، آنگاه سراغ ضمائم آن بروید.

9)توصیه می شود فایلهای ضمیمه شده به ایمیلهای تبلیغاتی و یا احیاناً weblink های موجود در آنها را حتی الامکان باز نکنید.

10) از فایلهای ضمیمه شدهای که به هر نحوی از طریق تصاویر و یا عناوین خاص، به تبلیغ مسائل جنسی و مانند آن می پردازند ، دوری کنید. عناوینی مانند porno.exe و یا pamela-Nude.VBS که باعث گول خوردن کاربران میشود.

11) به آیکون فایلهای ضمیمه شده نیز به هیچ عنوان اعتماد نکنید. چرا که ممکن است کرمهایی در قالب فایل عکس و یا یک فایل متنی فرستاده شود ولی در حقیقت این فایل یک فایل اجرائی بوده و باعث فریب خوردن کاربر میشود.

12)در massenger هایی مانند IRC، ICQ و یا AOL به هیچ عنوان فایلهای ارسالی از جانب کاربران ناشناس on-line درchat system ها را قبول (accept) نکنید.

13) از Download کردن فایل از گروههای خبری همگانی نیز پرهیز کنید.(usenet news) زیرا اغلب گروههای خبری خود یکی از علل پخش ویروس می باشند .

CODERED یک نوع کرم اینترنتی

مرکز تطبیق و هماهنگی Cert در پتیسبورگ که مرکزی برای بررسی اطلاعات سری کامپیوتری است، اذعان میدارد که ویروس CODERED احتمالاً به درون بیش از 280000 دستگاه متصل به اینترنت که از سیستم عاملهای NT4.0 و ویندوز 2000 استفاده میکنند نفوذ کرده است. حال آنکه این سیستم عامل ها ، دارای مزیت محافظتی به وسیلة نرم افزارهای خطایاب IIS5 و IIS4 می باشند .

هنگامی که هر دو گونه این ویروس (نسخههای 29.A و codered II ) تلاش میکنند تا روی سرور هایی که به وسیله سرویسهای شاخص نرم افزارهاییکه IIS از لحاظ ضعفهای عبوری یا مقاومت در برابر ویروسهای جدید اصلاح نشدهاند ، نفوذ و منتشر شوند، یکی از دو نسخه قدیمی این ویروس طوری تنظیم شده است که صفحات اولیه اتصال اینترنتی معروف به Homepage و یا start page مربوط به وب سرور آلوده شده را از حالت طبیعی خارج سازد.

این ویروس طوری تنظیم شده است که تا بیستمین روز ماه منتشر میشود ،آنگاه با حالتی که cert آن را مرحله ویرانگر نامیده است، چنان عمل میکند که خود سرویس محافظ شخصی را بر علیه آدرس اینترنتی داده شده وادار به خرابکاری میکند. جالب است بدانید اولین آدرس اینترنتی داده شده به ویروس وب سرور کاخ سفید بوده است.

به نظر می رسد که این ویروس در آخرین ساعت بیست و هفتیمن روز ماه، بمباران و انتشارهای خود را متوقف کرده ، وارد مرحله خواب موقتی شده و خود را غیر فعال میکند. حال آیا ویروس قدرت این را دارد که در اولین روز ماه بعد ، خود را برای فعالیتی دوباره بیدار کند.

یک مرکز تحقیقات تخصصی که در اوهایو ایالات کلمبیا شرکتی مشاورهای و فنی است، به بررسی و تست ویروس Codered پرداخته و به این نتیجه رسیده است که این مزاحم خواب آلود میتواند دوباره خود را فعال کرده و فرآیند جستجوی میزبانان جدید را از سر بگیرد.

بررسیها و نتایج به دست آمده نشان می دهند که codered برای شروع فعالیت مجدد، فایل مخصوصی را جستجو کرده و تا زمان پیدا کردن آن فایل و ساختن درایو مجازی خاصی به نام تروآ (Trojan) در حالت خواب باقی میماند.

کارشناسان فنی بر این عقیدهاند که این ویروس مجبور نیست خود را بیدار و فعال کند تا برای سیستمها تحدیدی جدی به حساب آید. در حال حاضر سیستمهای آلوده ی بسیاری وجود دارند که ناخودآگاه برای انتشار و سرایت ویروس به سیستمهای دیگر تلاش میکنند. یکی از کارشناسان SARC یکی از مراکز تحقیقاتی میگوید : از آنجا که کامپیوترهای زیادی هستند که ساعتها درست تنظیم نشده ، شاهد انتشار مجدد این ویروس خواهیم بود. تنها یکی از سیستمهای آلوده، برای انتشار موج جدیدی از اختلالات کافی خواهد بود.

محاسبات مرکز تطبیق و هماهنگی CERT نشان میدهد که ویروس Codered 250000 ، سرور ویندوزهایی که در خلال 9 ساعت اول فعالیت زود هنگام خود، سرور ویندوزهایی که آسیب پذیر بوده اند را آلوده ساخته است. بولتن خبری CERT تخمین میزند که با شروع فعالیت ویروس از یک میزبان آلوده، زمان لازم برای آلوده شدن تمام سیستمهایی که علیرغم استفاده از نرم افزارهای IIS (البته نسخههای قدیمی آن) همچنان آسیب پذیر ماندهاند، کمتر از 18 ساعت است! این رخدادها، این سوال را تداعی می کنند که چه تعداد از کامپیوترهای آلوده شده قبلی، تاکنون اصلاح و پاکسازی شدهاند؟ اگرچه سرور کاخ سفید، هدف اصلی حملات خرابکارانه Codered بوده است، با این حال این کرم کینه جو هنوز مشکلات بسیاری را برای میزبانان به وجود میآورد.

ویروس ها چگونه کار می کنند ؟

ویروس های رایانه ای بسیار اسرار آمیز هستند و توجه بسیاری از برنامه ویسان مشاوران امنیتی شبکه های اینترنتی و حتی افراد عادی که از رایانه برای کارهای معمولی خود استفاده میکنند را به خود جلب کرده اند و سالانه هزینه هنگفتی برای جلوگیری ازانتشار و بالا بردن امنیت شبکه ها و رایانه ها د رمقابل ویروس ها صرف می شود. اگر بخواهیم از دید دیگری به ویروس ها نگاه کنیم نقاط آسیب پذیری و میزان آسیب پذیر بودن سیستم رایانه ای خود و یا اکنیت شبکه ای که ما د رحال کار با آن هستیم به ما نشان می دهند که البته ممکن است این کار کمی برایمان گران تمام شود!

یک ویروس که از طراحی و زیر ساخت پیچیده و سازمان یافته ای بهره مند باشد می تواند تاثیرات شگفت انگیز و در بعضی موارد مخرب بر روی شبکه اینترنت بگذارد. اثراتی که این ویروس ها بر اینترنت میگذارند و تعداد رایانه ها یی که آلوده می کنند خود گواه ارتباطات پیچیده و عظیم انسان ها و رایانه ها و شبکه های اطلاع زسانی در اینترنت می باشد.

برای مثال ویروس جدید مایدمMydoom worm)) تخمین زده شده که در یک روز حدود 255 هزار رایانه را آلوده کرده باشد. ویروس ملیسا( Melissa virus ) در سال 99 و من شما را دوست دارم I LOVE YOU در سال 2000 که ویروس های قدرتمندی که مایکروسافت و بسیاری از شرکت های ارائه دهنده سرویس ایمیل را مجبور کرد تا زمان پاک سازی و رفع مشکلات بوجود آمده توسط ویروس سرورهای خود را خاموش کنند . شاید وقتی کمی تحقیق کنید و عملکرد این ویروس ها را مورد مطالعه قرار دهید بسیار شگفت زده خواهید شد وقتی بفهمید که این ویروس ها بطرز بسیار ساده ای این کار ها را انجام می دهند. اگر در زمینه برنامه نویسی اطلاعات مختصر و یا حتی زبان برنامه نویسی بلد باشید با دیدن کد های برنامه این ویروس ها به ساده بودن و طرز کار ساده آن ها پی خواهید برد و از آن شگفت زده می شوید.

خبرگزاری BBC در می ۲۰۰۱ خبر از ظهور و گسترش کرمی به نام کرم پنیر (Cheese worm) داد. محتوای خبر نشان از فعالیت این کرم علیه هکرها میداد، نه به نفع آنان!

«یک ویروس مفید در حال گشت در اینترنت است و شکاف امنیتی کامپیوترها را بررسی و در صورت یافتن، آنها را میبندد. هدف این کرم، کامپیوترهای با سیستم عامل لینوکس است که توسط یک برنامه مشابه اما زیانرسان قبلا مورد حمله قرار گرفتهاند.»

اما این کرم توسط شرکتهای تولید آنتیویروس تحویل گرفته نشد! چراکه آنان معتقد بودند هر نرمافزاری که تغییراتی را بدون اجازه در یک کامپیوتر ایجاد کند، بالقوه خطرناک است.

در مارس همین سال یک برنامه زیانرسان با عنوان Lion worm (کرم شیر) سرویسدهندگان تحت لینوکس بسیاری را آلوده و درهای پشتی روی آنها نصب کرده بود تا ایجادکنندگان آن بتوانند از سرورها بهرهبرداری کنند. کرم همچنین کلمات عبور را میدزدید و به هکرهایی که از این ابزار برای ورود غیرمجاز استفاده میکردند، میفرستاد. این درهای پشتی میتوانستند برای حملات DoS نیز استفاده شوند.

کرم پنیر تلاش میکرد بعضی از خسارات وارده توسط کرم شیر را بازسازی کند. در حقیقت کرم پنیر شبکههایی با آدرسهای مشخص را پیمایش میکرد تا آنکه درهای پشتی ایجاد شده توسط کرم شیر را بیابد، سپس برای بستن سوراخ، وصله آنرا بکار میگرفت و خود را در کامپیوتر ترمیمشده کپی میکرد تا برای پیمایش شبکه های دیگر با همان شکاف امنیتی از این کامپیوتر استفاده کند.

مدیران سیستمها که متوجه تلاشهای بسیاری برای پیمایش سیستمهایشان شده بودند، دنبال علت گشتند و کرم پنیر را مقصر شناختند. ارسال گزارشهای آنها به CERT باعث اعلام یک هشدار امنیتی گردید.

این برنامه با مقاصد بدخواهانه نوشته نشده بود و برای جلوگیری از فعالیت هکرهای مزاحم ایجاد گشته بود. اما بهرحال یک «کرم» بود. چرا که یک شبکه را میپیمایید و هرجا که میرفت خود را کپی میکرد.

زمانیکه بحث کرم پنیر مطرح شد، بعضی متخصصان امنیت شبکههای کامپیوتری احساس کردند که ممکن است راهی برای مبارزه با شکافهای امنیتی و هکرهای آسیبرسان پیدا شده باشد. یکی از بزرگترین علتهای وجود رخنههای امنیتی و حملات در اینترنت غفلت یا تنبلی بسیاری از مدیران سیستمهاست. بسیاری از مردم سیستمهای خود را با شکافهای امنیتی به امان خدا! رها میکنند و تعداد کمی زحمت نصب وصلههای موجود را میدهند.

بسیاری از مدیران شبکهها از ورود برنامهها و بارگذاری وصلهها ابراز نارضایتی میکنند. این نکتهای صحیح است که یک وصله ممکن است با برنامههای موجود در کامپیوتر ناسازگار باشد. اما در مورد یک کرم مفید که وجود شکافهای امنیتی در سیستمها را اعلام میکند، چه؟ این روش مشکل مدیرانی را که نمیتوانند تمام شکافهای امنیتی را ردیابی کنند، حل میکند. بعضی میگویند که برنامههای ناخواسته را روی سیستم خود نمیخواهند. در پاسخ به آنها گفته میشود «اگر شکاف امنیتی در سیستم شما وجود نداشت که این برنامهها نمیتوانستند وارد شوند. یک برنامه را که سعی میکند به شما کمک کند، ترجیح میدهید یا آنهایی را که به سیستم شما آسیب میرسانند و ممکن است از سیستم شما برای حمله به سایرین استفاده کنند؟ »

این آخری، یک نکته مهم است. رخنههای امنیتی کامپیوتر شما فقط مشکل شما نیستند؛ بلکه ممکن است برای سایر شبکهها نیز مسالهساز شوند. ممکن است فردی نخواهد علیه بیماریهای مسری واکسینه شود، اما بهرحال بخشی از جامعهای است که در آن همزیستی وجود دارد.

آنچه که در این میان آزاردهنده است این است که هرساله برای امنیت اتفاقات بدی رخ میدهد، و هرچند تلاشهایی برای بهبود زیرساختهای امنیتی انجام میگیرد، اما برای هر گام به جلو، دو گام باید به عقب بازگشت. چرا که هکرها باهوشتر و در نتیجه تهدیدها خطرناکتر شدهاند. و شاید بدلیل تنبلی یا بار کاری زیاد مدیران شبکه باشد.

در بیشتر موارد، مشکلات بزرگ امنیتی که هر روزه درباره آنها میخوانید، بخاطر وجود حملاتی است که برروی سیستمهایی صورت میگیرد که به علت عدم اعمال وصلهها، هنوز مشکلات قدیمی را درخود دارند.

بنابه عقیده بعضی، اکنون زمان استفاده از تدبیر براساس کرم! و ساختن کرمهای مفید برای ترمیم مشکلات است. درباره این روش قبلا در مجامع مربوط به امنیت بحث شده است و البته هنوز اعتراضات محکمی علیه استفاده از آنها وجود دارد. اما در مواجهه با شبکه های zombie (کامپیوترهای آلوده ای که برای حملات DoS گسترده، مورد استفاده قرار می گیرند) که تعداد آنها به دههاهزار کامپیوتر میرسد، می توانند یک شبه! توسط کرمهای مفید از کار انداخته شوند.

البته، یک کرم مفید هنوز یک کرم است و بحث دیگری که در اینجا مطرح می شود این است که کرمها ذاتا غیرقابل کنترل هستند، به این معنی که کرمهای مفید هم باعث بروز مشکلات ترافیک می شوند و بصورت غیرقابل کنترلی گسترده می گردند. این مساله در مورد بیشتر کرمها صدق می کند، اما دلیل آن این است که تاکنون هیچ کس یک کرم قانونی! و بدرستی برنامه نویسی شده ایجاد نکرده است. می توان براحتی کنترلهای ساده ای همچون انقضاء در زمان مناسب و مدیریت پهنای باند را که این تاثیرات ناخوشایند را محدود یا حذف کند، برای یک کرم مفید تصور کرد.

اشکال وارده به ایجاد یک کرم قانونی و مناسب این است که زمان زیادی می طلبد، بسیار بیشتر از زمانی که یک کرم گسترش پیدا می کند. در پاسخ می توان گفت بیشتر کرمها از مسائل تازه کشف شده بهره نمی برند. بیشتر آنها از شکافهای امنیتی استفاده می کنند که مدتهاست شناخته شده اند.

تعدادی پرسش وجود دارد که باید پاسخ داده شوند. چه کسی این کرمها را طراحی و مدیریت می کند؟ دولت، CERT، فروشندگان یا اینکه باید تشکل هایی براه انداخت؟ برای ترمیم چه ایراداتی باید مورد استفاده قرار گیرند؟ روند اخطار برای سیستمهایی که توسط یک کرم مفید وصله شده اند، چیست؟ آیا پیامی برای مدیر شبکه بگذارد؟ که البته هیچ کدام موانع غیرقابل حلی نیستند.

بهرحال، بهترین کار مدیریت صحیح سیستمهایتان است، بنحوی که با آخرین ابزار و وصله های امنیتی بروز شده باشند. در این صورت دیگر چندان نگران وجود کرمها در سیستمهایتان نخواهید بود.

آنچه که نمی توان در مورد آن با اطمنیان صحبت کرد، امن و موثر بودن یک کرم مفید است، که این مطلب مطالعات و تحقیقات جدی را می طلبد. بعلاوه اینکه، اگر برنامه نوشته شده در دنیای بیرون متفاوت از آزمایشگاه رفتار کند، چه کسی مسوولیت آنرا می پذیرد؟ مساله بعدی اینست که تحت قانون جزایی بعضی کشورها، هک کردن یک سیستم و تغییر دیتای آن بدون اجازه زیان محسوب می شود و چنانچه این زیان به حد مشخصی مثلا ۵هزار دلار برسد، تبهکاری بحساب می آید، حتی اگر قانون جنایی حمایتی برای نویسندگان کرمهای مفید درنظر بگیرد. ایده اصلی در این بین، اجازه و اختیار برای دستیابی به کامپیوتر و تغییر دیتای آن یا انجام عملیاتی بر روی آن است. از منظر قانونی، این اجازه می تواند از طرقی اعطاء شود. بعلاوه اینکه سیستمهایی که امنیت در آنها رعایت نشود، اساسا به هر کس اجازه تغییر دیتا را می دهند.

خوشبختانه، روشهای محدودی برای اخذ اجازه وجود دارد. برای مثال، ISPها از پیش بواسطه شرایط خدمات رسانی به مشتریانشان اجازه تغییر دیتا را دارند. یک ISP معتبر ممکن است حتی سرویس بروز رسانی رایگان یک برنامه ضدویروس را نیز به مشتریانش ارائه کند.

راه دیگر اخذ اجازه از طریق پروانه های دولتی است. مثلا در بعضی کشورها، افسران پلیس این قدرت را دارند که بتوانند تحت قوانین محدود و شرایط خاصی وارد فضای خصوصی افراد شوند. مثال دیگر در مورد سارس است. افراد می توانند بخاطر سلامت عمومی قرنطینه شوند، اما فقط توسط افرادی که اختیارات دولتی دارند.

در آخر توجه شما را به یک مساله جلب می کنیم: اجرای قوانین سلامت بیشتر بصورت محلی است، در حالیکه اینترنت ماهیت دیگری دارد. ممکن است بتوان در بعضی کشورها به سوالات مربوط در مورد نوشتن و گسترش کرمهای مفید جواب داد، اما کاربران کشورهای دیگر را شامل نمی شود.

The VNX family uses EMC’s Unisphere management software. Our overall impression of Unisphere is that it offers a clean and well-organized interface that will be accessible to IT generalists while also allowing experienced storage administrators to access the system's full functionality.

The VNX family uses EMC’s Unisphere management software. Our overall impression of Unisphere is that it offers a clean and well-organized interface that will be accessible to IT generalists while also allowing experienced storage administrators to access the system's full functionality.